一、frida配置与使用

原理:通过注入js实现内存dump,再由Python自动拷贝到电脑生成ipa包。

下载:frida-ios-dump

创建dump文件夹,移动到opt/dump目录下,修改dump.py中的user、password、host、port如下:

User = 'root'

Password = 'alpine'

Host = 'localhost'

Port = 2222

二、越狱手机配置

1、打开cydia添加源:源地址 并在搜索中下载安装frida。

2、安装完成后在Mac端执行frida-ps -U查看是否可以工作。

三、Mac配置

1、安装Python:

brew install python

2、安装wget

brew install wget

3、安装pip:

wget https://bootstrap.pypa.io/get-pip.py

sudo python get-pip.py

4、安装frida

sudo pip install frida –upgrade –ignore-installed six

5、安装脚本依赖环境

sudo pip install -r requirements.txt --upgrade

6、安装usbmuxd与手机通信

brew install usbmuxd

7、设置别名,设置后可以在任意路径下使用别名执行

vim ~/.bash_profile

在尾部添加如下:

alias dump.py="/opt/dump/frida-ios-dump-master/dump.py"

执行代码使生效

source ~/.bash_profile

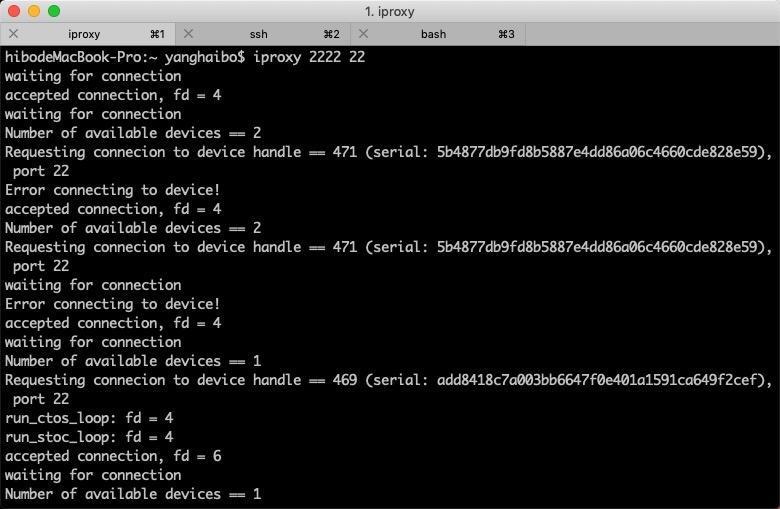

8、通过USB使用ssh连接设备,将22映射到电脑上的2222端口

iproxy 2222 22

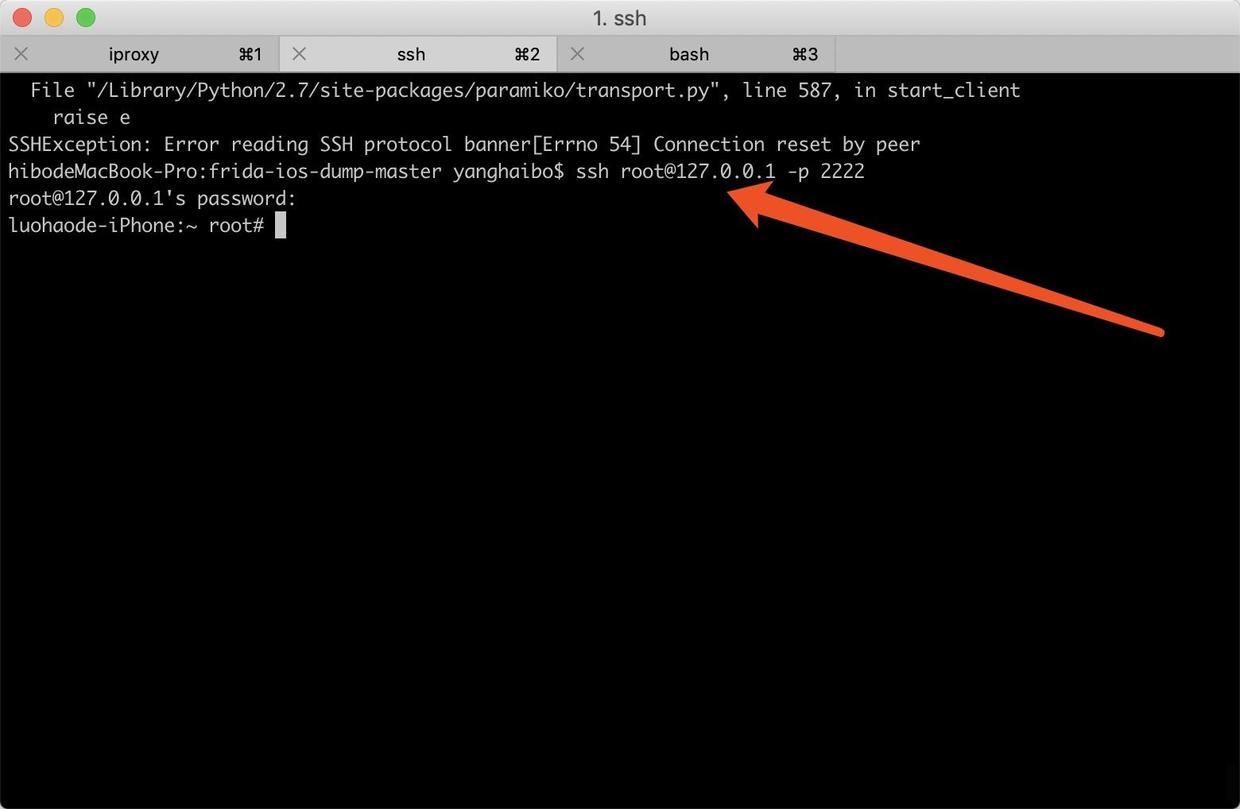

9、另开终端加入连接 密码为设备的登录密码alpine,需要保持连接

ssh -p 2222 root@127.0.0.1

或 ssh root@127.0.0.1 -p 2222

10、再开终端开始砸壳微信,命令如下:

dump.py 微信

脚本会将破壳后的ipa包获取到当前路径,在哪个路径执行将会获取到哪个路径。

端口映射:

连接设备:

开始砸壳:

其他命令:

frida-ps -U -a //获取手机所有启动的应用

dump.py -l //获取手机所有安装的应用

dump.py xxx //对xxx应用砸壳

四、开发中遇到的问题

1、报错信息

Caught exception: <class 'paramiko.ssh_exception.SSHException'>: Error reading SSH protocol banner[Errno 54] Connection reset by peer

打开微信或重新插入USB接口,在执行以上命令即可。

2、报错信息

ERROR: frida-tools 7.2.0 has requirement prompt-toolkit<4.0.0,>=3.0.3, but you'll have prompt-toolkit 2.0.10 which is incompatible

解决:

cd /opt/dump/frida-ios-dump

sudo pip uninstall prompt-toolkit

sudo pip install prompt-toolkit==1.0.6, //重新安装其他版本

再执行

sudo pip install -r requirements.txt --ignore-installed six

frida-ps -U

修改完成。

3、dump.py 微信 执行报错

need gadget to attach; its default location is: /Users/hibo/.cache/frida/gadget-ios.dylib

解决:

在越狱手机Cydia应用中选择相应的Frida安装包,如:iPhone6s(11.4.1)选择Frida for pre-A12 devices

4、iproxy 2222 22 执行报错

dyld: Library not loaded: /usr/local/opt/libplist/lib/libplist.3.dylib

Referenced from: /usr/local/bin/iproxy

Reason: image not found

注意更新插:

执行:brew install usbmuxd

提示:libusbmuxd 2.0.1 is already installed To upgrade to 2.0.2, runbrew upgrade libusbmuxd`

执行:brew upgrade libusbmuxd即可解决

5、缺少库

如:ModuleNotFoundError: No module named 'paramiko'、ModuleNotFoundError: No module named 'scp'

解决:

重新安装:pip install paramiko、pip install scp,缺少什么安装即可

6、TypeError: can’t concat str to bytes

不能将字节类型值赋值给str类型的变量,需要将字节逆编码后再赋值。

解决: /opt/dump/frida-ios-dump-master/dump.py文件中将if IS_PY2修改为if IS_PY2 or isinstance(baseName, bytes),判断baseName是否为字节类型(进行逆编码)

def progress(filename, size, sent):

baseName = os.path.basename(filename)

# 修改处

# if IS_PY2:

if IS_PY2 or isinstance(baseName, bytes):

t.desc = baseName.decode("utf-8")

else:

t.desc = baseName

t.total = size

t.update(sent - last_sent[0])

last_sent[0] = 0 if size == sent else sent

7、unable to attach to the specified process

手机iPhone6s,14.4。dump报错如下:

desktop dump.py 微信

Start the target app 微信

unable to attach to the specified process

8、dump.py xxx砸壳无反应

解决过程:首先查看手机所有进程frida-ps -U或所有应用frida-ps -U -a,发现查询失败报错如下:

✘ ⚙ HB yahibo frida-ps -U -a

Traceback (most recent call last):

File "/usr/local/bin/frida-ps", line 5, in <module>

from frida_tools.ps import main

ModuleNotFoundError: No module named 'frida_tools'

缺少frida_tools模块,使用pip安装:

sudo pip install frida_tools

安装成功后问题便解决,使用dump.py xxx进行砸壳即可。

解决:

打开Cydia应用,搜索Frida选择Frida for 32-bit devices安装后,重新dump即可。

###《四、砸壳工具Clutch使用(动态砸壳)》